Scan de reconnaissance basique avec Nmap

Rappel : L’article qui va suivre contient des techniques et méthodes qui peuvent s’avérer être illégales et dangereuses si elles sont utilisées à mauvais escient. Ce tutoriel a pour unique but de vous enseigner à vous protéger contre les “black-hat” (Hackers mal intentionnés) et ne doit en aucun cas être utilisé contre un particulier, une entreprise, une organisation à but non lucratif ou une administration publique de quelconque pays. Je me dédouane de toute responsabilité en cas de problèmes ou d’incidents de quelque nature que ce soit après le visionnage de cet article en provenance de mon site brlndtech blog ou bien de la vidéo de ma chaîne YouTube brlndtech qui lui est associée.

Hello, dans cet article je vais vous présenter quelques commandes nmap vous permettant de réaliser une prise d’empreinte sur une machine cible dont on connaît seulement l’adresse IP.

Pour cela, je vais utiliser le non moin célèbre NMAP, qui nous permettra d’atteindre notre but à savoir d’identifier le système d’exploitation de la machine victime et les ports ouverts associés à celle-ci.

Ceci représente une partie de l’étape de reconnaissance, et non un pentest complet 🙂

Vidéo YouTube : https://youtu.be/kqcFPyeDzks

Préambule :

Environnement :

Hyperviseur : Vmware Workstation 15.6

- Machine attaquante : Kalilinux 2020.2 – 192.168.145.129

- Machine victime – 192.168.145.147

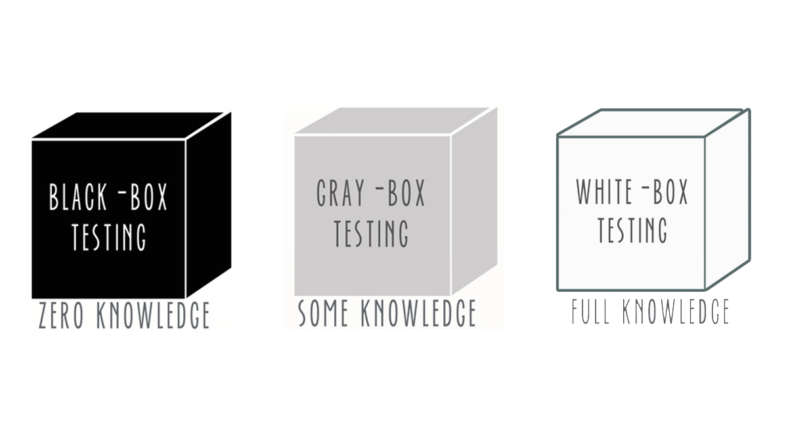

Lorsque que nous disposons d’aucune information concernant une machine cible, a pars son nom de domaine / IP, la première chose à faire est identifer les ports ouverts (TCP/UDP) qui lui sont associé.

Les commandes suivantes permette de faire un scan complet de l’ensemble des ports TCP, puis pour la deuxième, l’ensemble des ports UDP.

nmap -p 1-65535 192.168.145.147

Quelques minutes sont nécessaires, pour obtenir le résultat complet du scan. En analysant cette sortie de commande, nous pouvons déjà remarquer la présence de certains service « ouvert » étant fortement assimilé aux monde de Windows à savoir 3389 – (RDP), 445 – (SMB), 88 – (Kerberos), et tout les services liés au fameu service LDAP.

Continuons notre analyse, scannons dès à présent les ports UDP ouvert de la machine :

nmap -sU 192.168.145.147

Nous retrouvons certains ports déjà présent lors du scan TCP. Cela veut dire que ces services sont ouvert en mode TCP et UDP. En observant ce résultat, je constate que nous retrouvons le port 53 (DNS) ainsi que le port 389 (LDAP)

Attention, la colonne SERVICE pour les deux commandes que nous venons d’exécuter est peut être fausse, car il est simple de changer de port pour un service par un autre. (et donc de brouiller les pistes.)

Pour cela, vous pouvez vous essayer de trouver des services et des numéros de versions associés aux ports (possibilité de faux positif) :

nmap -sV 192.168.145.147

Exécutez la commande suivante qui vous permettra de détecter votre système d’exploitation de manière défintive. (Plus efficace contre une machine Windows qu’une Machine disposant d’un noyaux Linux).

nmap -A 192.168.145.147Vous allez voir les résultats en sortie de cette commandes sont assez pertinents, et intéressants.

Nous obtenons le netbios (DC) du serveur, et le domaine associé à celui-ci (COUD.local) ce qui une information importante pour la cartographie virtuelle d’une organisation. Le retour de cette commande nous indique aussi que nous sommes à « 1 routeur » de notre victime (normal, vu que le test se déroule en local). Nous apprenons aussi que vraisemblablement, cette machine est hébergé par un hyperviseur (Vmware).

Enfin, si vous souhaitez consigner les résultats de vos futur test dans différents format de fichier (xml,gmap,nmap), ajouter l’option -oA

nmap -A 192.168.145.147 -oA output

# cat output.txt Après avoir fait une prise d’empreinte riche et large, vous pouvez approfondir vos tests mais pas avant ! Cela serait contre-productif, et une perte de temps à coup sur pour vous. «

Les différentes options sont combinables au seins d’une seule et même commande 🙂

nmap -p- -sV -oA output 192.168.145.147++

Geoffrey

En savoir plus sur Le Guide Du SecOps • LGDS

Subscribe to get the latest posts sent to your email.