Les différentes types d’attaques DOS/DDOS

Contrairement à d’autres attaques informatiques, les attaques DOS/DDOS n’essayent pas d’infiltrer un système, mais tentent de paralyser un serveur/service à la suite d’un nombre de requêtes exponentiel. Ce genre d’attaque peut être utilisées pour détourner l’attention des opérateurs sur le fait qu’une autre attaque est en cours ailleurs sur un autre système.

Compte tenu des performances actuelles des infrastructures informatiques et de la généralisation des techniques de load balancing (voir plus bas) et de haute disponibilité, il est quasiment impossible de provoquer un déni de service simple (DOS). Il est donc presque impératif de trouver un moyen d’appliquer un effet multiplicateur à l’attaque initiale, et d’utiliser par exemple un « réseaux de botnet« . On parlera donc plus souvent d’attaque DDOS (Dynamic Denial of Service).

Ce type d’attaque présente les trois « familles de stratégies » suivantes :

- La surcharge de la bande passante (attaque dites « volumétrique »)

- La surcharge des ressources (concernant les couches OSI 3 et 4)

- L’exploitation des erreurs systèmes et des lacunes de sécurité

Les attaques les plus courantes proviennent de la deuxième catégorie.

Surcharge de la bande passante (1/3)

Son but est de rendre un serveur inaccessible, à cause d’une quantité exponentielle de requêtes vers les périphériques cibles. en effet, un routeur ne peut traiter qu’une certaine quantité de données à la fois, si cette capacité est dépassée en raison notamment d’une attaque, les services correspondants ne seront alors plus disponibles pour les autres utilisateurs. Une des attaques de ce genre est l’attaque Smurf.

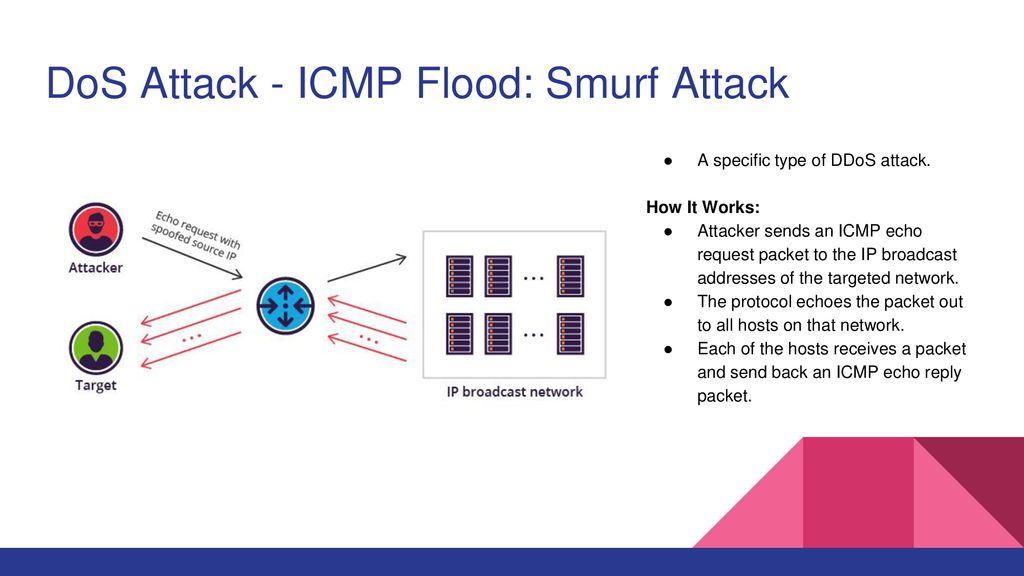

SMURF (obsolète) :

Cette attaque aussi appellé « attaque par rebond » est basé sur le protocol ICMP. Elle consiste à spoofer (usurper en FR) l’adresse IP d’une machine cible pour émettre un grand nombre de paquets ICMP vers la machine « victime »

Voici comment fonctionne ce type d’attaque :

- Tout d’abord, l’attaquant crée un paquet usurpé dont l’adresse source est définie sur la véritable adresse IP de la victime ciblée.

- Le paquet est ensuite envoyé à une adresse de diffusion IP (EX : 192.168.0.255), qui à son tour envoie des requêtes à chaque adresse IP active du réseau de diffusion, ce qui à pour effet d’augmenter le nombre de requêtes et donc le trafic réseau.

- Chaque périphérique à l’intérieur du réseau reçoit la trame broadcast et répond ensuite à l’adresse IP usurpée de la cible avec un paquet de réponse d’écho ICMP.

- La victime cible reçoit alors un déluge de paquets (de réponse) de type « echo ICMP », pouvant entraîner un déni de service pour la victime.

Surcharge des ressources (2/3)

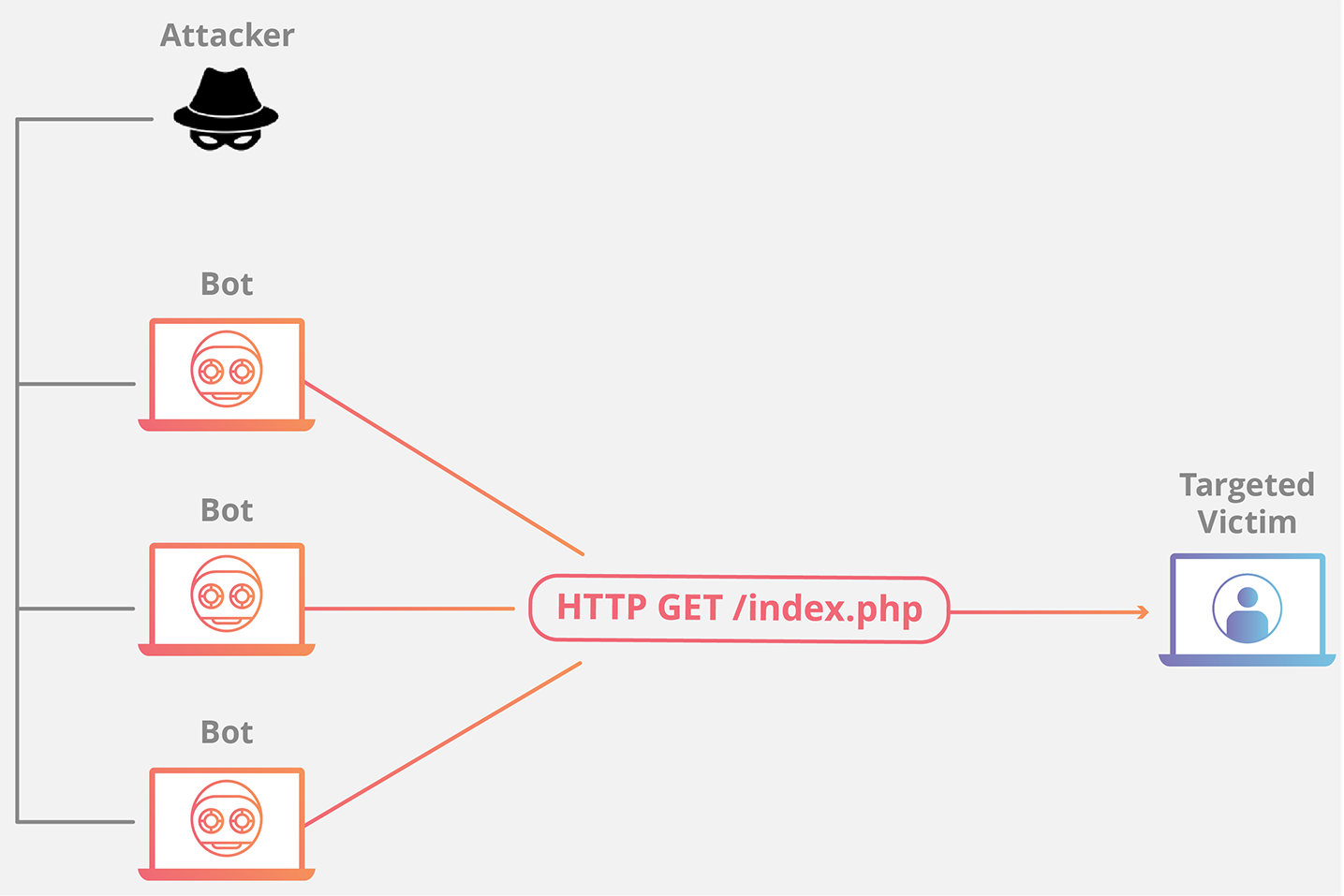

Pour cette catégorie d’attaque, un assaillant exploite le fait qu’un serveur Web peut seulement établir un nombre limité de connexions. C’est ce que l’on nomme le flooding (soit inondation en français). Les modèles d’attaque DDOS classiques sur les ressources système sont HTTP Flood, Ping Flood, SYN Flood et UDP Flood qui sont les plus connues.

HTTP Flood : Dans ce cas, le but que souhaite atteindre l’attaquant est d’inonder le serveur Web de la cible d’un grand nombre de requêtes HTTP. Pour cela, il doit juste accéder aux pages du projet cible jusqu’à ce que le serveur s’effondre sous la charge de requêtes. (Plus la requête vise un fichier lourd (ex : un .pdf de 10mo) plus l’attaque à de chance de réussir.)

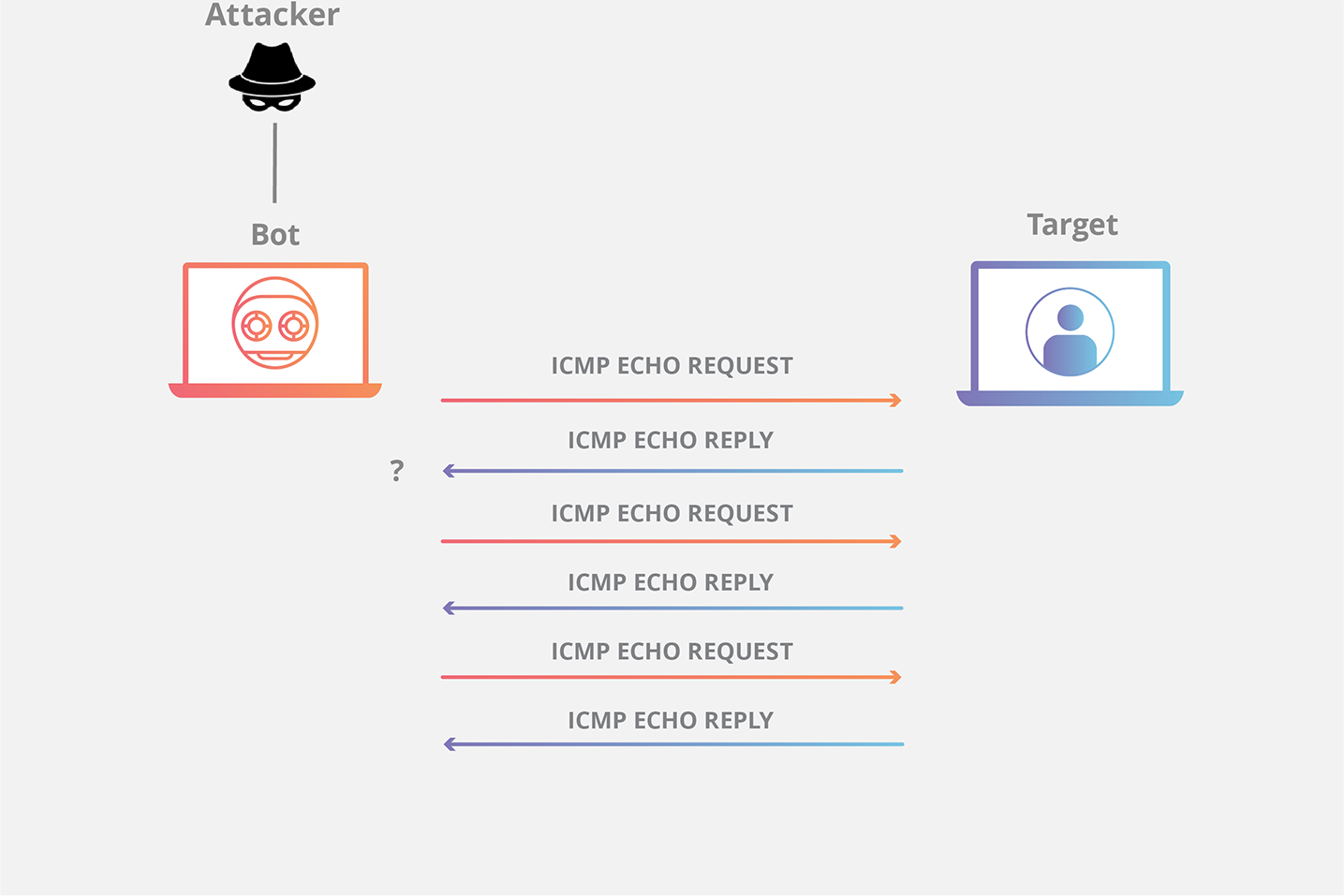

Ping Flood : Cette technique peut être décomposée en 2 étapes :

- L’attaquant envoie de nombreux paquets « écho » ICMP au serveur cible à l’aide de plusieurs appareils (botnet).

- Le serveur cible envoie ensuite un paquet de réponse d’écho ICMP à l’adresse IP de chaque périphérique demandeur en tant que réponse.

Les conséquences sont donc un ralentissement du système voire un blocage du système puisque ce dernier doit répondre à ce flux massif de requêtes.

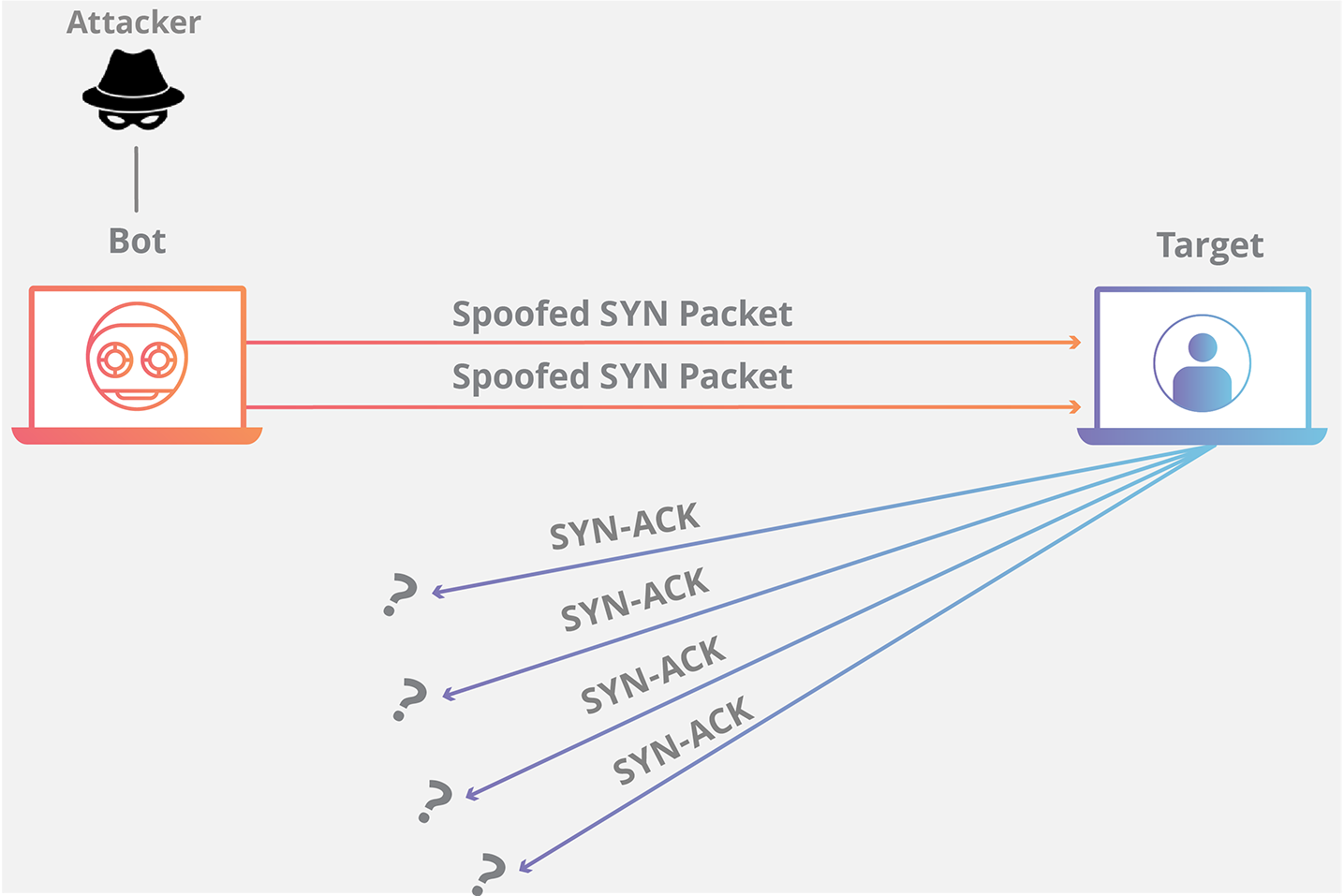

Le SYN Flood

Rappelons dans un premier temps le processus d’échange de paquet SYN. Dans des conditions normales, une connexion TCP présente trois processus distincts pour établir une connexion.

- Tout d’abord, le client envoie un paquet SYN au serveur afin d’initier la connexion.

- Le serveur répond alors à ce paquet initial par un paquet SYN / ACK, afin d’acquitter la communication.

- Enfin, le client renvoie un paquet ACK pour accuser réception du paquet du serveur. Une fois cette séquence d’envoi et de réception de paquets terminée, la connexion TCP est ouverte et peut envoyer et recevoir des données. (« Normal Traffic »)

Dans ce cas précis, un attaquant exploite le fait qu’après la réception d’un premier paquet SYN, le serveur répondra avec un ou plusieurs paquets SYN / ACK et attendra la dernière étape de la négociation.

- L’attaquant envoie un volume élevé de paquets SYN au serveur ciblé, souvent avec des adresses IP falsifiées.

- Le serveur répond alors à chacune des demandes de connexion et laisse un port ouvert (ex : le port 80 pour http) prêt à recevoir la réponse.

- Pendant que le serveur attend le dernier paquet ACK, qui n’arrive jamais, l’attaquant continue d’envoyer plus de paquets SYN. L’arrivée de chaque nouveau paquet SYN amène le serveur à maintenir temporairement une nouvelle connexion de port ouvert pendant un certain temps, et une fois que tous les ports disponibles ont été utilisés, le serveur est incapable de fonctionner normalement. Voilà pourquoi il est important de sécuriser son serveur WEB une fois installé 🙂

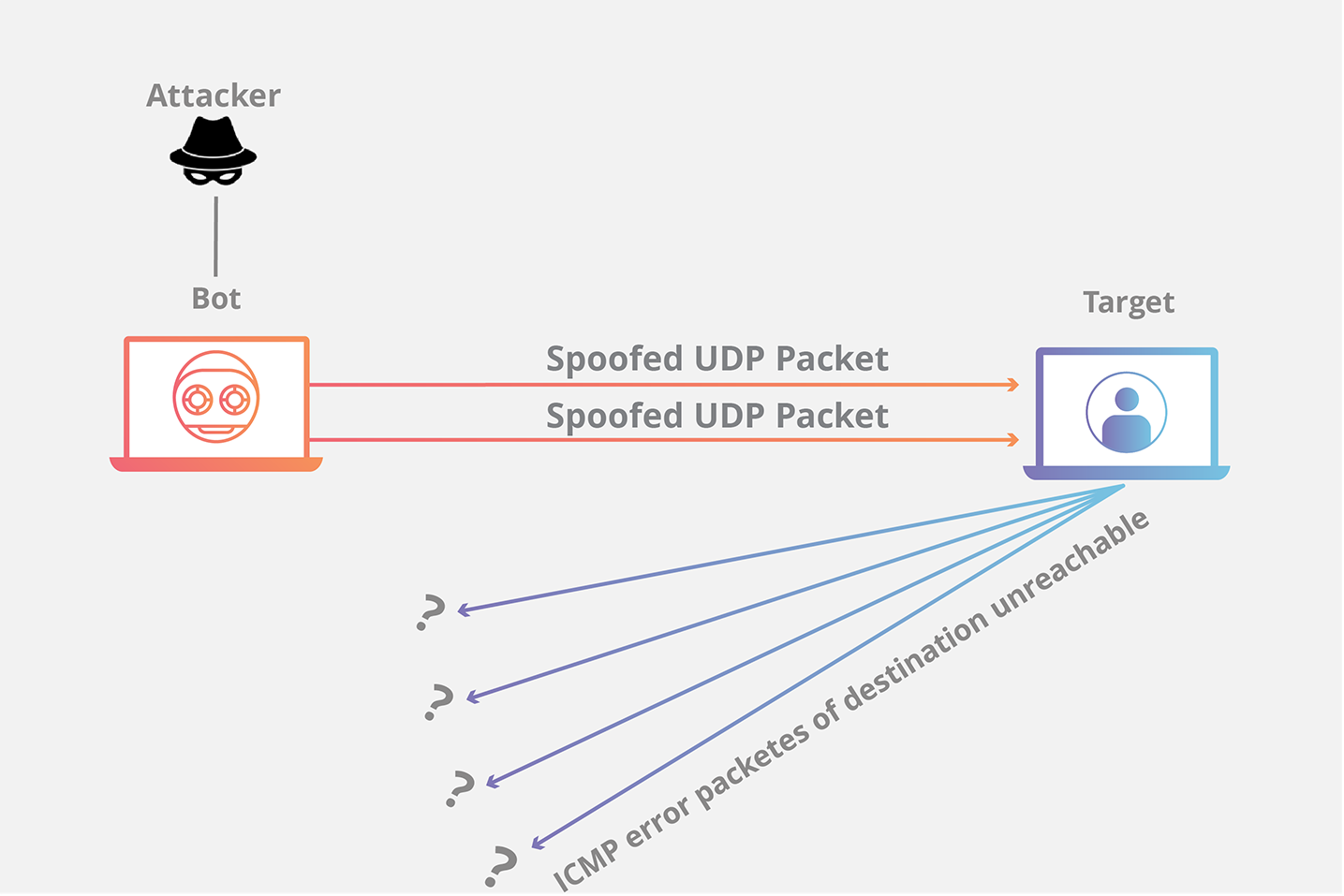

Le Flood UDP représente une manœuvre consistant à envoyer un grand nombre de paquets UDP vers des ports aléatoire de la machine cible. Cette dernière indique alors avec un message ICMP qu’aucune application ne répond sur ce port. Si la quantité de paquets UDP envoyés par l’attaquant est conséquente, le nombre de messages ICMP renvoyé par la victime le sera aussi, saturant les ressources de la machine.

Exploitation des failles de sécurité et erreurs de logiciels (3/3)

Si un hacker trouve des failles de sécurité dans un programme ou un système, il peut donc planifier des attaques DOS ou DDOS de telle sorte que les messages d’erreurs entraînent une panne complète du service.

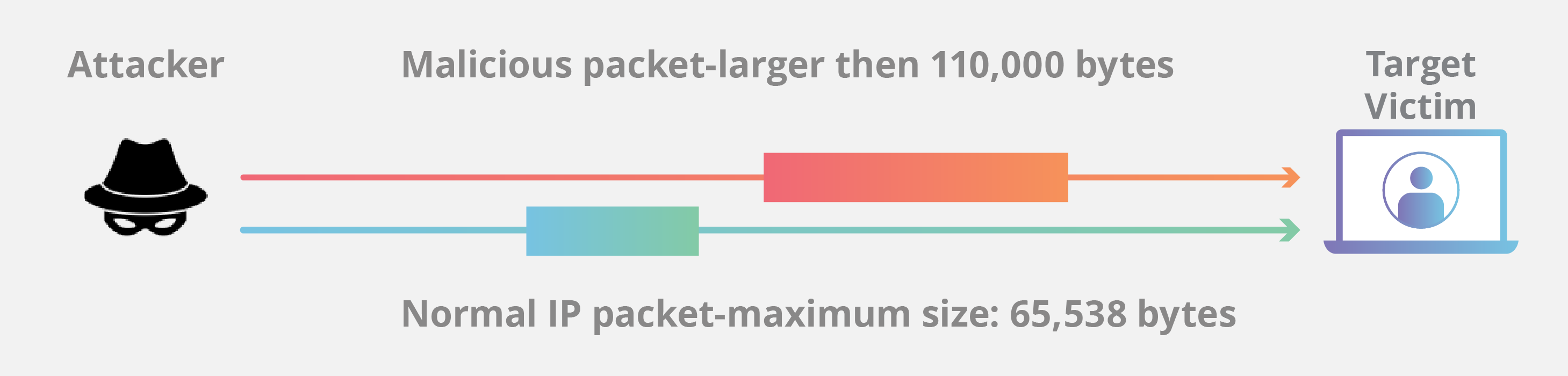

- Ping of Death (Obsolète): ce modèle d’attaque a pour objectif de provoquer un arrêt du système. Les hackers profitent en effet de l’exécution des erreurs du protocole IP. L’attaquant vise à perturber une machine ciblée en envoyant un paquet plus grand que la taille maximale autorisée, provoquant la parallélisation ou la panne de la machine cible. L’attaque originale Ping of Death est moins courante aujourd’hui.

J’espère avoir répondu à certaines de vos interrogations concernant les attaques DOS/DDOS

À bientôt 🙂

Brlndtech

Merci aux sites suivants : ionos.fr, cloudfare.com qui m’ont servi de « sources » quant à la rédaction de cet article.

En savoir plus sur Le Guide Du SecOps • LGDS

Subscribe to get the latest posts sent to your email.