Présentation des Private VLAN pour améliorer la sécurité de votre réseau

Hello, aujourd’hui nous allons aborder la notion suivante les PVLAN (Private VLAN). Avant de lire cet article, il est primordial de bien maîtriser la notion de VLAN.

Pourquoi ?

La première raison est la suivante : imaginez une entreprise avec un VLAN contenant plus de 300 postes clients. Les postes clients de celle-ci ont-ils besoins de discuter entre eux ? Bien sûr que non !

La seconde : Illustrez-vous le cas où nous avons 10 serveurs à connecter au réseau, et que ces serveurs ne doivent pas pouvoir discuter entre eux (cas typique d’une DMZ). Il nous faudrait alors 1 VLAN par machine.

Il en découlera alors une création de très nombreux sous réseau, et un gaspillage d’adresse / VLAN relativement important.

L’idéal serait d’avoir un VLAN (et donc un sous-réseau), dans lequel les utilisateurs ne peuvent pas discuter…

La solution :

Mettre en place des PVLAN (private VLAN)

Rappelons qu’au départ, un VLAN simple est un domaine de broadcast restreint à lui-même. Les PVLANs divisent ce domaine en autant de sous-domaines de broadcast isolés. Un private VLAN un peu comme un VLAN dans un autre VLAN.

Bien entendu, je le rappelle les VLAN Ethernet ne peuvent communiquer directement et ils doivent donc s’appuyer sur un routeur (niv 3) pour router les paquets entre les différents domaines de broadcast. Le même principe est utilisé avec les PVLAN à ceci près que les machines des différents VLAN appartiennent au même réseau ou sous-réseau IP «tronçonné » !

La fonction de routage est alors réalisée via une fonctionnalité de type Proxy-ARP basée sur des ACL permettant ou interdisant les communications entre les « sous-VLANs ».

Comme vous l’avez compris, cette technique permet une prise en charge facilité des environnements « partagés » de type Cloud où de multiples clients utilisent les mêmes sous-réseaux IP tout en étant parfaitement isolés les uns des autres.

Comme je le dis souvent : Une image vaut mille mots (Confucius) :

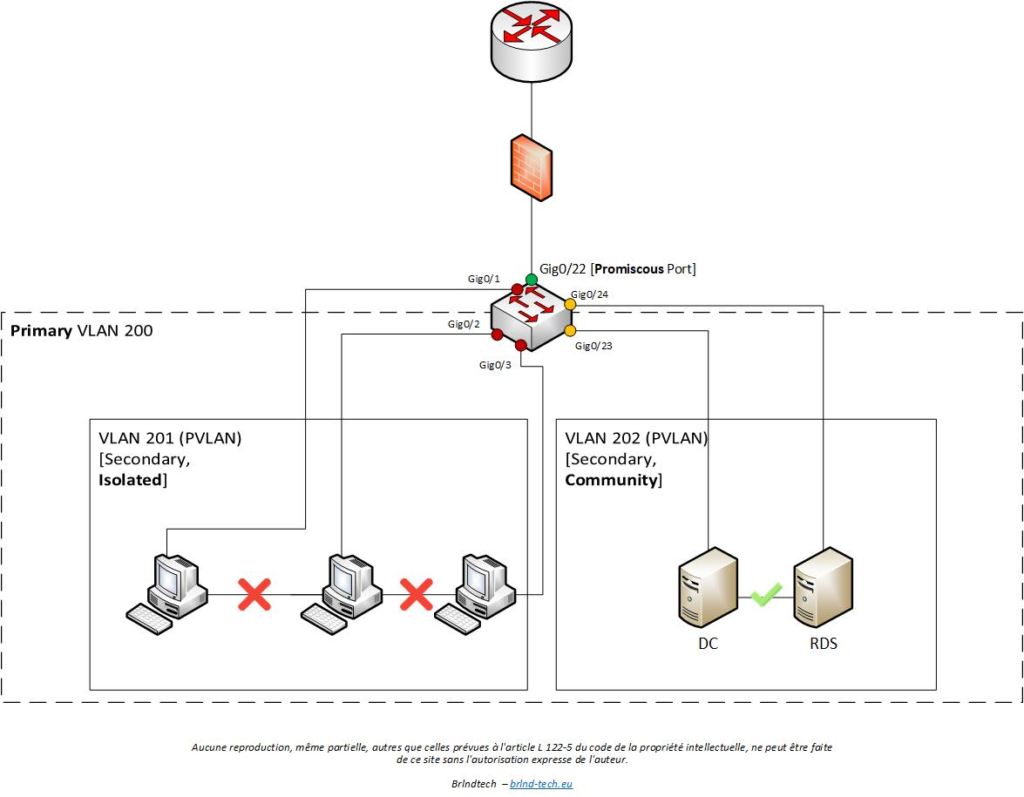

L’image ci-dessus nous permet de visualiser un VLAN « Primaire » 200, composé de deux « Sous VLAN » : 201 (Isolated) et 202 (Community). Notons aussi le port Gig0/22 qui est configuré en mode Promiscous.

Voici l’explication des termes précédents :

Les PVLAN introduisent les types de ports suivants :

- les ports primaires sur lesquelles seront connectés les systèmes pouvant être joints depuis les ports secondaires. Il peut s’agir d’un serveur de fichier, Serveur Web etc.

- les ports secondaires sur lesquels sont branchés des ordinateurs qui ne pourront communiquer qu’avec les systèmes connectés à des ports primaires.

- Les ports secondaires isolés (Isolated) :

- Les ports secondaires communauté (Community) :

- Les ports promiscuous peuvent communiquer avec tous les systèmes des ports primaires ou secondaires. Il s’agit typiquement du port sur lequel sera branché le pare-feu qui filtre les flux échangés entre les différents VLAN.

Si vous souhaitez mettre en place ce type de technologie sur un switch, assurez-vous de disposer d’un commutateur compatible. Ce cours d’openclassroom qui m’a aidé à réaliser cet article pourra vous être utile pour la réalisation de la configuration (Commandes + Explications)

NB : le simulateur packettracer ne prend pas en charge des switchs permettant de réaliser la configuration de private VLAN … Dommage.

J’espère que cet article a pu éclaircir cette notion de « Private VLAN » et que vous pourrez intégrer cette notion pour la conception / maintenance d’un réseau. Les PVLAN seront un petit maillon sécurité supplémentaire sur vos infrastructures.

À bientôt !

Brlndtech 🙂

En savoir plus sur Le Guide Du SecOps • LGDS

Subscribe to get the latest posts sent to your email.